Was ist Zero Trust?

Zero Trust beschreit einen Sicherheitsansatz für IT-Netzwerke, bei dem jede Interaktion im Netzwerk überprüft und validiert wird, unabhängig davon, ob sie innerhalb oder außerhalb des Netzwerks stattfindet. Das Konzept beruht auf der Annahme, dass es keine sicheren internen Netzwerke gibt und jeder Benutzer und jedes Gerät potenziell eine Bedrohung darstellen. Dabei gilt das Prinzip "never trust, always verify". Eine wichtige Voraussetzung für die Implementierung von Zero Trust ist eine klare Identifikation und Authentifizierung von Benutzern und Geräten. Hierfür werden oft Multi-Faktor-Authentifizierung (MFA), Zertifikate oder Biometrie eingesetzt.

Zusätzlich müssen Richtlinien zur Zugriffskontrolle und Überwachung der Aktivitäten im Netzwerk definiert und umgesetzt werden. Das Sicherheitskonzept ermöglicht somit eine granulare Kontrolle des Netzwerks und der Zugriffsrechte, was insbesondere in Bereichen mit strengen Compliance-Anforderungen von Vorteil ist. Die kontinuierliche Überwachung der Aktivitäten im Netzwerk hilft auch dabei, Bedrohungen frühzeitig zu erkennen und schnell darauf zu reagieren. Zudem kann es bei Fusionen und Übernahmen von Firmen helfen, die Integration von IT-Systemen und Netzwerken zu vereinfachen.

Welche Herausforderungen können bei der Implementierung von Zero Trust auftreten?

Eine Herausforderung bei der Implementierung von Zero Trust ist es, dass das Konzept nicht nur auf technischer Ebene umgesetzt werden muss, sondern auch eine Änderung der Unternehmenskultur erfordern kann. Für die Mitarbeiter bedeutet der Ansatz nämlich auch, dass sie keinen automatischen Zugriff auf alle Ressourcen im Netzwerk haben und jede Interaktion im Netzwerk überwacht wird. Dies erfordert auch eine stärkere Zusammenarbeit zwischen IT- und Geschäftsabteilungen sowie eine erhöhte Transparenz in Bezug auf Netzwerkaktivitäten und Zugriffsrechte. Zur erfolgreichen Umsetzung ist es deshalb wichtig, bei allen Beteiligten eine enge Zusammenarbeit und ein Bewusstsein für die Wichtigkeit von Sicherheit und Überwachung im Netzwerk zu schaffen. Eine klare Kommunikation und Schulung der Mitarbeiter sind daher wichtige Faktoren für den Erfolg bei der Implementierung von Zero Trust.

Eine Zero Trust-Strategie erfordert zudem eine umfassende Überprüfung der Zugriffsberechtigungen auf Unternehmensressourcen, sowohl intern als auch extern. Es kann sein, dass einige Geschäftsprozesse oder Anwendungen eine umfangreiche Überprüfung der Zugriffsberechtigungen nicht zulassen. In einem solchen Fall ist für diese eine zusätzliche Implementierung von alternativen Sicherheitssystemen sinnvoll. Beispielsweise können bestimmte Ressource oder Anwendungen auf eine Nutzergruppe reduziert werden, die sich mit einer Multi-Faktor-Authentifizierung in der Anwendung validieren. Weiterhin kann sich, aufgrund von Legacy-Systemen oder technischen Einschränkungen, die Implementierung von Zero Trust schwierig gestalten. Grundsätzlich ist es nicht als starres Konzept auszulegen, sondern an die Umgebung anzupassen. Alternative Sicherheitsmaßnahmen können, wo nötig, die Sicherheit so weit wie möglich gewährleisten.

Um die Produktivität und Effizienz von Mitarbeitern beizubehalten ist es entscheidend, den Grad der Restriktionen so zu wählen, dass ein reibungsloser Arbeits- und Prozessablauf nicht behindert wird. Die Strategie ist dementsprechend so auszurichten, dass die Zugriffskontrolle und das Identitätsmanagement vereinfacht und automatisiert werden.

Es kann sinnvoll sein, eine schrittweise Umstellung von Teilen der Infrastruktur, wie zum Beispiel VPN, auf Zero Trust durchzuführen, um eine reibungslose Integration zu gewährleisten. In diesem Szenario können Unternehmen bestimmte Anwendungen oder Daten zunächst auf eine Zero Trust-Architektur migrieren und schrittweise das gesamte Netzwerk auf Zero Trust umstellen.

Vor der Implementierung einer Zero Trust-Strategie sollte eine umfassende Kosten-Nutzen-Analyse durchgeführt werden, um sicherzustellen, dass der Ansatz für das Geschäftsmodell und die spezifischen Anforderungen des Unternehmens geeignet ist. Dies soll verhindern, dass die Kosten für die zusätzlich benötigten Ressourcen und Technologien, den Nutzen für das Unternehmen überschreiten.

Wann ist Zero Trust ein geeigneter Ansatz für die IT-Sicherheit im Unternehmen?

Zero Trust ist eine geeignete Strategie für Unternehmen, die mit sensiblen Daten arbeiten und deren IT-Systeme hohen Sicherheitsanforderungen unterliegen. Dies umfasst beispielsweise Unternehmen aus den Bereichen Finanzdienstleistungen, Gesundheitswesen, Regierungsbehörden und Verteidigung, sowie Hochtechnologie-Unternehmen oder stark innovationsgetriebene First Mover. Auch für Unternehmen, die in stark regulierten Branchen tätig sind, bietet Zero Trust Vorteile, da durch die kontinuierliche Überwachung und Überprüfung der Netzwerkinteraktionen Compliance- und Datenschutzanforderungen einfacher erfüllt werden können.

Bei Fusionen und Übernahmen von Unternehmen kann Zero Trust von Vorteil sein, da es die Integration von IT-Systemen und Netzwerken vereinfacht. Unternehmen, die im Zuge der Integration mit neuen IT-Systemen und Netzwerken konfrontiert werden, können Zero Trust als eine Möglichkeit nutzen, um die Sicherheit ihrer Systeme zu gewährleisten und gleichzeitig die Integration zu erleichtern. Grundlage hierfür ist die vollständige Identifikation und Überprüfung aller Ressourcen, Geräte und Mitarbeiter bei jedem Zugriff.

Bevor sich Unternehmen sich für die Implementierung von Zero Trust entscheiden, sollten sie eine individuelle Risikobewertung durchführen und ihre spezifischen Sicherheitsanforderungen berücksichtigen. Zero Trust erfordert eine umfassende Planung und Implementierung, die sich auf die gesamte IT-Infrastruktur des Unternehmens auswirken kann. Es ist daher wichtig, eine klare Roadmap für die Umsetzung zu erstellen und sicherzustellen, dass alle Beteiligten in die Implementierung einbezogen werden.

Warum hilft Zero Trust bei der Integration des Targets bei einem M&A-Deal?

Bei Fusionen und Übernahmen von Unternehmen (M&A) müssen die unterschiedlichen IT-Systeme, IT-Prozesse und die damit verbundenen Daten der beteiligten Unternehmen integriert werden. Diese Integration kann eine erhebliche Herausforderung darstellen, insbesondere, wenn es um die Sicherheit der Systeme und Daten geht. Ein gut durchdachtes IT-Sicherheitskonzept ist dabei unerlässlich. Dieses sollte auch Aspekte wie Datenschutz, Datensicherheit, Zugangs- und Berechtigungsmanagement, Netzwerksicherheit und Endpunkt-Sicherheit umfassen. Eine gründliche Überprüfung dieser Aspekte kann helfen, Schwachstellen und potenzielle Risiken zu identifizieren und entsprechende Maßnahmen zu ergreifen, um diese zu beheben. Ein vernachlässigtes IT-Sicherheitskonzept kann zu Datenverlusten, Datenschutzverletzungen und im schlimmsten Fall zu Ransomware-Angriffen führen, die das Unternehmen nicht nur finanziell stark belasten, sondern auch den Ruf des Unternehmens schädigen können.

Zero Trust kann bei M&A-Transaktionen helfen, indem es ein Rahmenwerk für die Integration von Netzwerken in einer sicheren und kontrollierten Weise bereitstellt. Beispielsweise wird Zero Trust genutzt, um Netzwerke zu segmentieren und den Zugriff der Mitarbeiter auf sensible Daten schon während des Integrationsprozesses zu beschränken. Dies stellt sicher, dass nur autorisierte Benutzer auf die Daten zugreifen können und dass jeder Zugriffsversuch durch unbefugte Benutzer erkannt und verhindert wird. Durch die Implementierung von Zero Trust während des M&A-Prozesses können Organisationen somit das Risiko von Datenschutzverstößen reduzieren und sicherstellen, dass ihre IT-Systeme sicher und effektiv integriert werden.

Darüber hinaus kann Zero Trust dazu beitragen, die Herausforderungen des Identitäts- und Zugriffsmanagements (IAM) während M&A-Transaktionen zu bewältigen. IAM ist oft ein komplexer und zeitaufwändiger Prozess, welcher durch die zusätzlichen, durch die Fusion hinzukommenden Nutzer noch umfangreicher wird. Zero Trust kann dazu beitragen, diesen Prozess zu vereinfachen, indem es einen standardisierten Ansatz zur Identitätsüberprüfung und Zugriffskontrolle bereitstellt. Dies kann die Zeit und die Kosten sowohl für die Implementierung als auch für das operative IAM reduzieren und gleichzeitig die Gesamtsicherheit des fusionierten Unternehmens verbessern.

Ein weiterer Vorteil von Zero Trust bei der Integration von IT-Systemen und Netzwerken liegt darin, dass es Unternehmen dabei unterstützt, Sicherheitsrichtlinien und -prozesse zu standardisieren. Wenn Unternehmen ihre IT-Systeme und Netzwerke integrieren, müssen sie sicherstellen, dass ihre Sicherheitsrichtlinien konsistent angewendet werden. Durch die Verwendung von Zero Trust als Rahmenwerk wird diese Standardisierung erleichtert und sichergestellt, dass alle Systeme und Daten innerhalb des Netzwerks den gleichen Sicherheitsstandards entsprechen.

Soll bei einem der beiden Unternehmen der Zero Trust-Ansatz neu eingeführt werden, müssen die Unternehmen sicherstellen, dass sie die richtigen Prozesse und Tools implementieren, die die Sicherheit der Unternehmensinfrastruktur und -daten, sowie die Geschäftsprozesse nicht beeinträchtigen. Dabei ist es wichtig Prozesse nicht einfach von einem Unternehmen auf das andere zu übertragen, sondern sicherzustellen, dass die Sicherheitsstrategie, die angestrebt werden soll, auch zu den Geschäftsprozessen und Anwendungen des Zielunternehmens passen. Mit steigendem Grad der Integration ist hier die Kompatibilität der integrierten Systeme und Prozesse für den Erfolg der Unternehmung entscheidend. Es kann eine umfassende Planung und Schulung der Mitarbeiter erfordern, um sicherzustellen, dass alle Benutzer die neuen Sicherheitsrichtlinien und -prozesse verstehen und befolgen.

Neben den Vorteilen, die der Zero Trust-Ansatz für M&A und die damit verbundene Integration unterschiedlicher Unternehmens-IT-Systeme, Mitarbeiter und Geschäftsprozesse bietet, können sich dabei natürlich auch Herausforderungen ergeben. Haben Unternehmen stark unterschiedliche Sicherheitsrichtlinien und -standards, kann dies die Implementierung von Zero Trust erschweren und zu Integrationskonflikten führen. Wenn zwei divergierende Sicherheitsansätze mit unterschiedlichen Systemen genutzt werden, ist dies mit einem erhöhten Einsatz von Ressourcen zur Wartung, Schulung und Instandhaltung verbunden. Dies verringert die mögliche Synergiehebung aus dem M&A Deal. Auch deswegen sind gemeinsame Sicherheitsrichtlinien, auf die sich die beteiligten Unternehmen verständigen können, wichtig, um die Synergien aus dem Zero Trust Ansatz nutzen zu können. Im Rahmen dessen sollten die beteiligten Unternehmen einen einheitlichen Ansatz zur Identitätsüberprüfung und Zugriffskontrolle verfolgen. Dies ist jedoch, wie schon im Absatz zu den Herausforderungen bei der Implementierung von Zero Trust erwähnt, nicht bei allen Anwendungen und Systemen möglich. Wie in allen Integrationsbereichen eines M&A-Deals besteht die Gefahr, dass Mitarbeiter „das Neue“ fürchten. Dementsprechend kann es bei Mitarbeitern, die daran gewöhnt sind, auf bestimmte Systeme oder Daten ohne Einschränkungen zugreifen zu können, zu einer Abwehrhaltung gegenüber dem neuen IT-Sicherheitskonzept kommen. Unterschiedlichen Denkmuster durch unterschiedliche Firmenkulturen können diese Abwehrhaltung gegebenenfalls noch verstärken. Deshalb ist die frühzeitige Einbeziehung aller beteiligten Mitarbeiter und Aufklärung durch Schaffung von Transparenz wichtig, um hier mögliches Konfliktpotenzial zu reduzieren.

Wie kann Zero Trust implementiert werden?

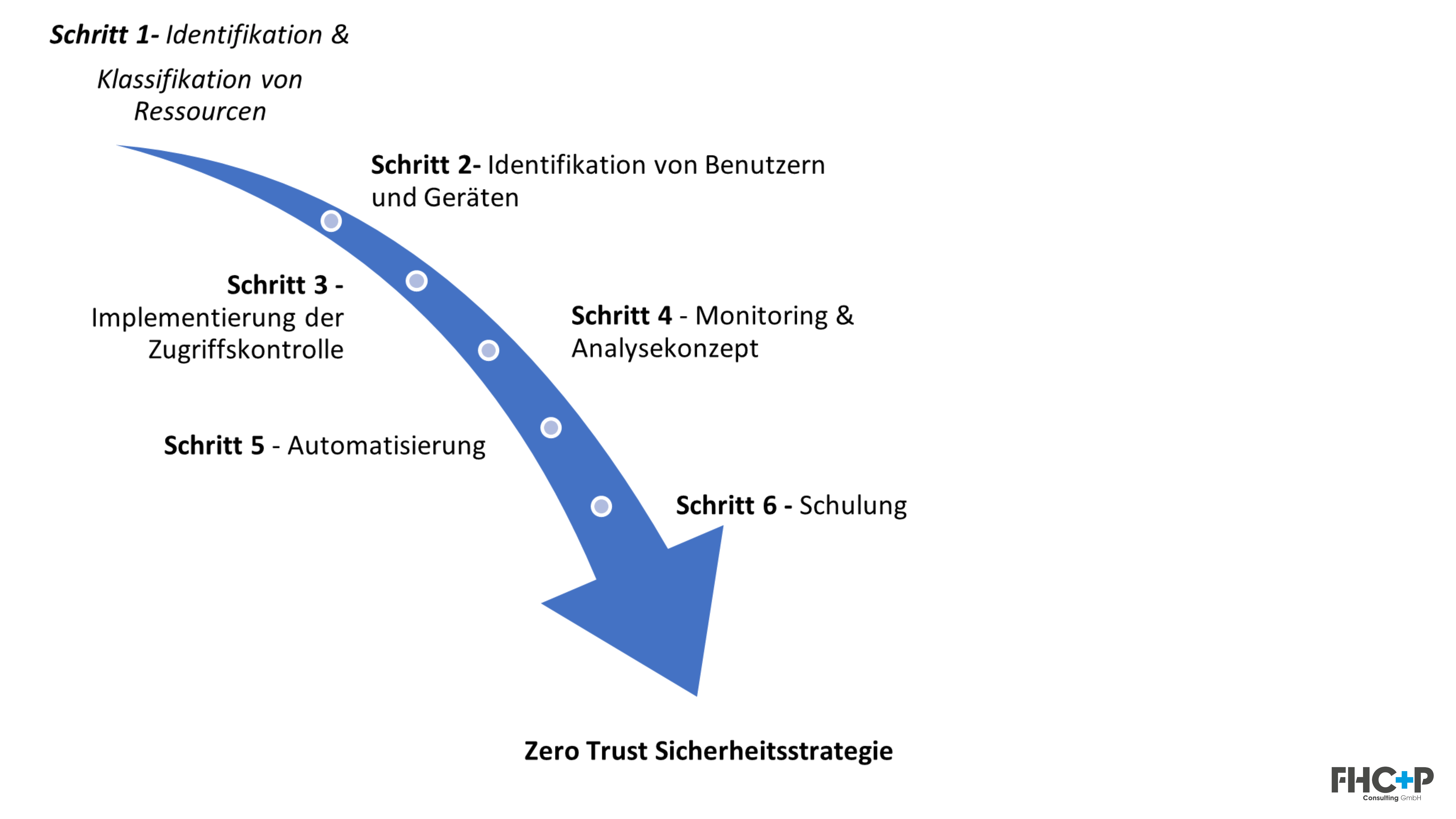

Für die Implementierung von Zero Trust können die folgenden sechs Schritte als Leitfaden verstanden werden:

Im ersten Schritt sollten eine Identifikation und Klassifizierung von Ressourcen erfolgen: Unternehmen sollten ihre IT-Ressourcen, einschließlich Anwendungen, Daten und Netzwerke, identifizieren und diese nach ihrer Bedeutung und Vertraulichkeit klassifizieren. Danach erfolgt eine Identifikation von Benutzern und Geräten: Diese umfasst die Identifikation und Authentifizierung aller Benutzer und Geräte, um sicherzustellen, dass nur autorisierte Personen Zugriff auf Unternehmensressourcen haben. Dies ermöglicht die Implementierung der Zugriffskontrolle: Durch die Implementierung von Zugriffskontrollen und Richtlinien können Unternehmen sicherstellen, dass Benutzer und Geräte nur auf diejenigen Ressourcen zugreifen können, die sie benötigen, um ihre Arbeit zu erledigen. Um den Ansatz nutzen zu können, ist sodann ein Monitoring- und Analysekonzept zu integrieren: Unternehmen sollten Überwachungslösungen implementieren, um den Zugriff auf ihre Ressourcen zu überwachen und verdächtige Aktivitäten zu erkennen. Durch die Analyse dieser Daten können Unternehmen potenzielle Bedrohungen schneller erkennen und darauf reagieren. Zudem ist die Automatisierung zu integrieren: Eine wichtige Komponente einer Zero Trust-Strategie ist die Automatisierung von Prozessen. Die Automatisierung trägt dazu bei, dass die IT-Ressourcen des Unternehmens stets geschützt sind. Mittels Automatisierung können Unternehmen auch sicherstellen, dass Richtlinien und Zugriffskontrollen stets auf dem neuesten Stand sind. Abschließend sollte eine Schulung der Mitarbeiter stattfinden: Dieser Schritt ist iterativ zu verstehen. Mitarbeiter sollten in die Zero Trust-Strategie des Unternehmens eingebunden werden und regelmäßig geschult werden. Nur so kann sichergestellt werden, dass sie die Bedeutung der Sicherheit verstehen und bewusst handeln.

Fazit

Die Nutzung des Zero-Trust-Ansatzes bietet das Potential, gerade in bestimmten Branchen, Sicherheitslücken zu schließen und die IT-Integration von Unternehmen im Rahmen eines M&A-Deals zu vereinfachen. Compliance Anforderungen können, durch die, bei Zero Trust immanente, dauerhafte Kontrolle des Datenverkehrs und der Zugriffe auf IT-Ressourcen erfüllt und Integrationsaufwände durch einheitliche Standards minimiert werden, indem potenzielle Datenlecks geschlossen werden.

Quellen:

Never trust, always verify: A multivocal literature review on current knowledge and research gaps of zero-trust

NIST Special Publication - Zero Trust Architecture

Zero Trust Architecture: Does It Help?

Mergers und Acquisitions und die Rolle der Informationstechnologie (Link wurde leider entfernt)